一、简介

frp全名Fast Reverse Proxy, 是一个可用于内网穿透的高性能的反向代理应用,主要用于解决一些内网服务没有固定公网ip,但是却需要提供外网访问。使用frp可以将内网中的TCP、UDP、HTTP、HTTPS等协议类型的服务发布到公网,并且支持Web服务根据域名进行路由转发。

- 优点:小巧方便,部署简单

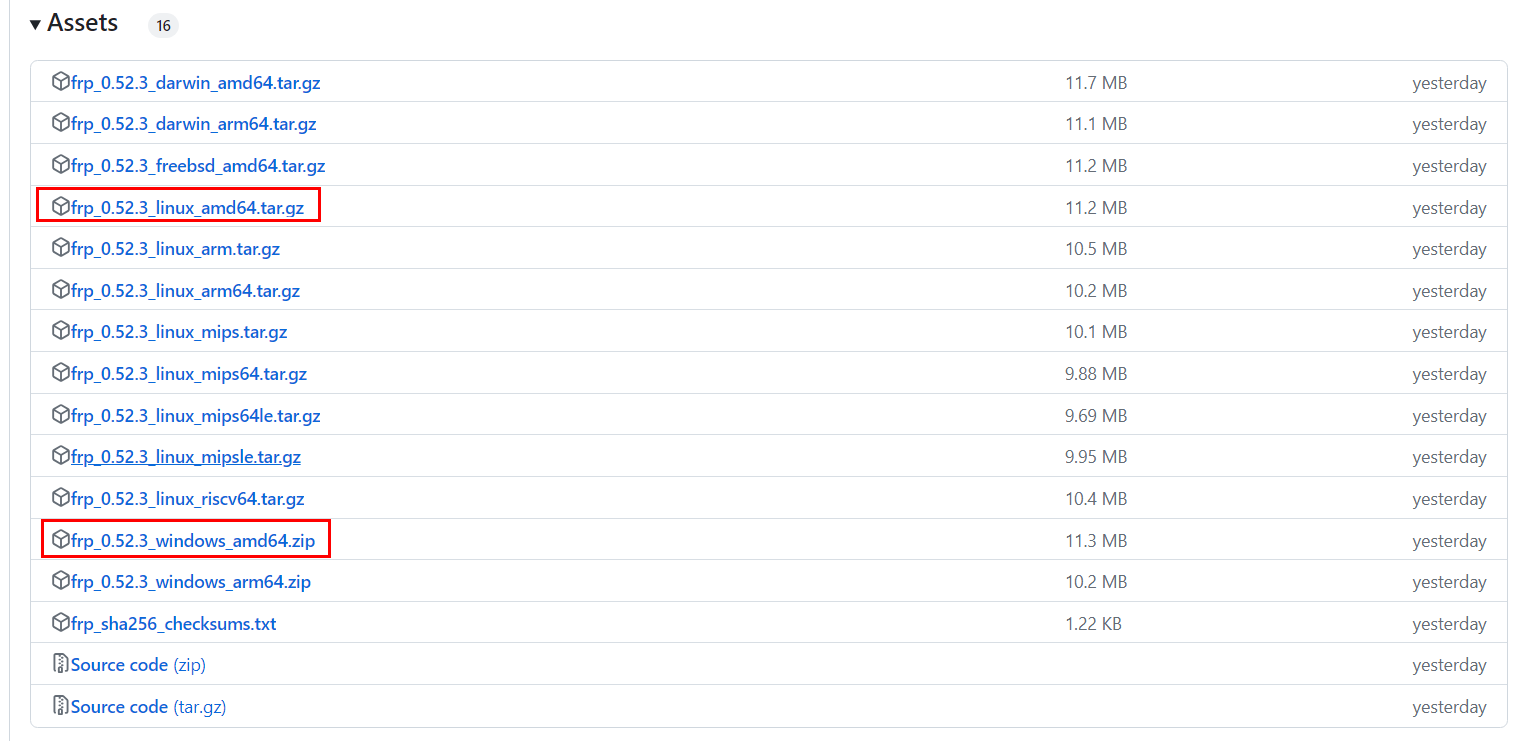

frp的最新版本为v0.52.3。

其在linux,windows,基于arm和risc芯片环境均可支持,兼容性非常强大

二、前置准备

外网服务器一台(必须要有公网ip的机器);

内网服务器一台;

下载frp脚本部署文件;

如果是linux环境配置,需要熟悉基本linux操作命令。

- 注意事项:

1)服务器端和内网机器端下载的版本要相同,否则可能会影响内网穿透

2)根据服务器系统选择合适的脚本 - 脚本主要分为服务端与客户端文件

1.服务器端用到的是Frps和Frps.ini

2.客户端用到的是Frpc和Frpc.ini

三、配置实例

内网穿透访问web项目

1.外网服务端配置

1.1配置Frps.ini文件

[common]

#内网穿透服务器端监听的IP地址,可以省略,默认为127.0.0.1

bind_addr = 0.0.0.0

#服务器端监听的端口,默认是7000,可自定义

bind_port = 7000

#该端口就是以后访问web服务需要用到的端口

vhost_http_port = 80001.2启动命令

注:需要切换到文件目录

./frps -c frps.ini后台启动:nohup ./frps -c ./frps.ini &

1.3启动日志

2020/03/23 17:27:41 [I] [service.go:136] frps tcp listen on 0.0.0.0:7000

2020/03/23 17:27:41 [I] [service.go:178] http service listen on 0.0.0.0:8000

2020/03/23 17:27:41 [I] [root.go:204] Start frps success则说明服务器端已经启动Frp服务,监听的端口是7000。

2.内网客户端配置

2.1内网机器配置Frpc.ini

[common]

#外网-服务器端ip

server_addr = xxx.xxx.xxx.xxx

#外网-服务器端监听的端口(必须与Frps.ini中的配置一致)

server_port = 7000[web]

#配置类型为http协议

type = http

#内网机器的IP

local_ip = 127.0.0.1

#内网需要监听的端口

local_port = 80

#公网服务器的IP或者已解析的域名

custom_domains = xxx.xxxx.xxxx启动命令

./frpc -c frpc.ini后台启动:nohup ./frps -c ./frps.ini &

启动日志

2020/03/23 17:28:21 **[I] [service.go:221] login to server success, get run id [3435ffb8820dbcf1], server udp port [0]**2020/03/23 17:28:21 **[I] [proxy_manager.go:137] [3435ffb8820dbcf1] proxy added: [web]**2020/03/23 17:28:21 **[I] [control.go:144] [web] start proxy success**3.访问内网http服务

custom\_domains:vhost\_http\_port

示例:http://xxx.xxx.xxx.xxx:8000

内网穿透实现ssh连接

注:一些不必要的配置已经去掉

1.外网服务端配置

1.1配置Frps.ini文件

[common]

#内网穿透服务器端监听的IP地址,可以省略,默认为127.0.0.1

bind_addr = 0.0.0.0

#服务器端监听的端口,默认是7000,可自定义

bind_port = 70001.2启动命令

注:需要切换到文件目录下

./frps -c frps.ini后台启动:nohup ./frps -c ./frps.ini &

1.3启动日志

2020/03/23 16:21:57 [I] [service.go:136] frps tcp listen on 0.0.0.0:7000

2020/03/23 16:21:57 [I] [root.go:204] Start frps success则说明服务器端已经启动Frp服务,监听的端口是7000。

2.内网客户端配置

2.1内网机器配置Frpc.ini

[common]

#外网-服务器端ip

server_addr = xxx.xxx.xxx.xxx

#外网-服务器端监听的端口(必须与Frps.ini中的配置一致)

server_port = 7000[ssh]

#配置类型为tcp协议

type = tcp

#内网机器的IP

local_ip = 127.0.0.1

#内网需要监听的端口

local_port = 22

#用于frps服务端的,分配建立穿透到内网对应应用的公网端口需要已开放此端口

remote_port = 6000启动命令

./frpc -c frpc.ini后台启动:nohup ./frps -c ./frps.ini &

启动日志

2020/03/23 16:40:00 **[I] [service.go:221] login to server success, get run id [719904eea7bddc16], server udp port [0]**2020/03/23 16:40:00 **[I] [proxy_manager.go:137] [719904eea7bddc16] proxy added: [ssh]**2020/03/23 16:40:00 **[I] [control.go:144] [ssh] start proxy success**这样我以后就可以通过服务器公网IP和6000端口来连接我的内网机器了(ssh)。连接的方式:

ssh -p 6000 xxx.xxx.xxx.xxx上面用到的端口都需要服务器端已经开放这些端口,mac需要开启远程登录权限。

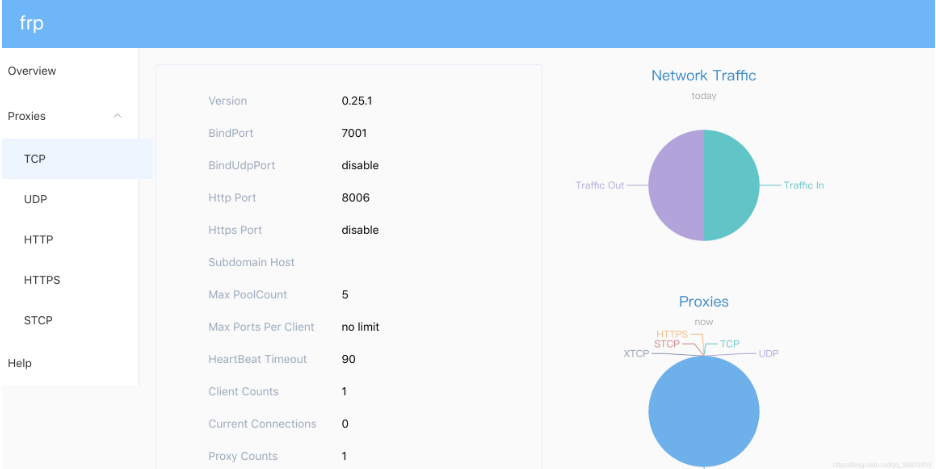

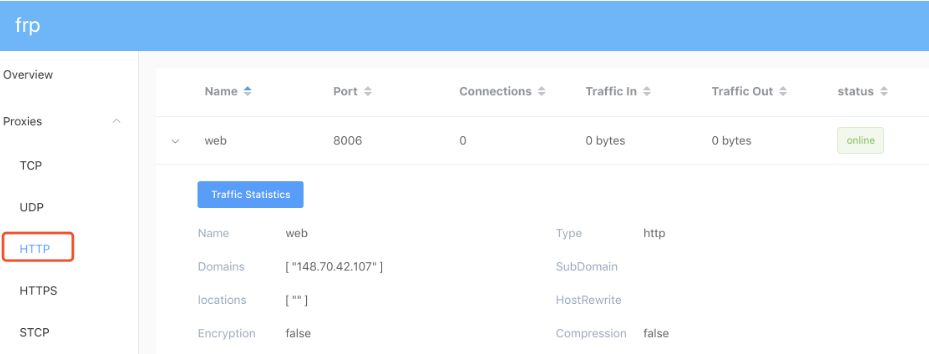

四、frp界面监控程序

1.服务端监控界面

1.1服务端添加监控界面配置

[common]

#内网穿透服务器端监听的IP地址,可以省略,默认为127.0.0.1

bind_addr = 0.0.0.0

#服务器端监听的端口,默认是7000,可自定义

bind_port = 7000

#该端口就是以后访问web服务需要用到的端口

vhost_http_port = 8000#监控界面配置

dashboard_addr = 0.0.0.0

dashboard_port = 7501

#监控界面账户配置,默认值admin

dashboard_user = admin

dashboard_pwd = admin

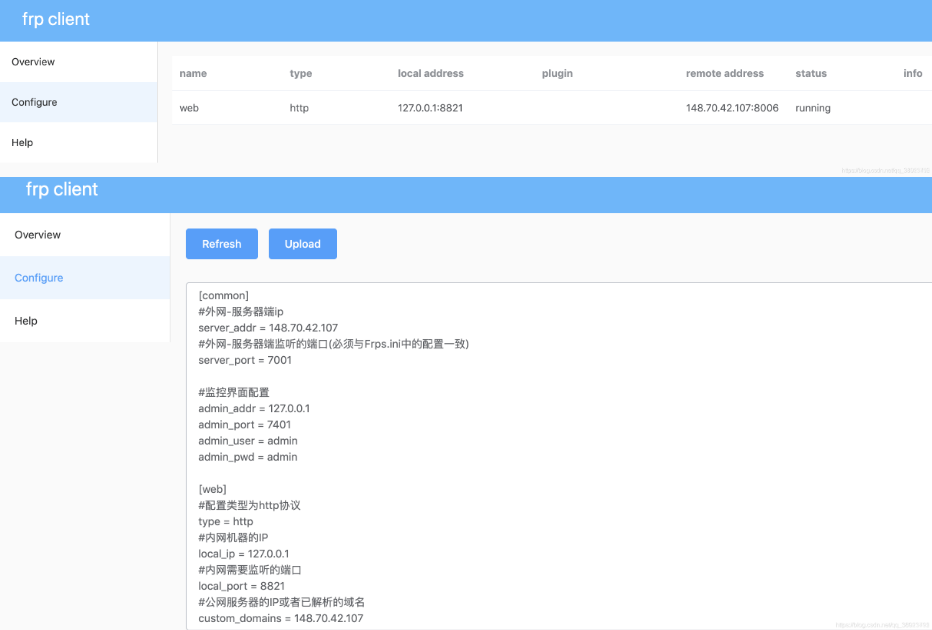

2.客户端添加监控界面配置

[common]

#外网-服务器端ip

server_addr = xxx.xxx.xxx.xxx

#外网-服务器端监听的端口(必须与Frps.ini中的配置一致)

server_port = 7000#监控界面配置

admin_addr = 127.0.0.1

admin_port = 7401

admin_user = admin

admin_pwd = admin[web]

#配置类型为http协议

type = http

#内网机器的IP

local_ip = 127.0.0.1

#内网需要监听的端口

local_port = 8821

#公网服务器的IP或者已解析的域名

custom_domains = xxx.xxx.xxx.xxx

五、附录

1.相关启动命令

linux环境下启动服务,需要先把运行文件添加可执行权限。例如我的文件实在root文件夹中,我需要搭建frp服务端,那么待设置好服务端配置文件(frps.ini)后执行以下命令即可。

cd /root

chmod +x frps

nohup ./frps -c ./frps.ini &

执行成功后,会显示frp的进程号码。你也可以通过命令来查看frps运行的进程编号。

ps -e | grep frps在windows环境下则是以管理员身份运行cmd命令提示符。进入相应的目录后,运行命令即可。

frps -c frps.ini &2.frps.ini(服务端)详细配置文件解释说明

[common]

# 穿透监听端口与地址0.0.0.0表示允许任何地址)

bind_addr = 0.0.0.0

bind_port = 7000# udp协议监听端口

bind_udp_port = 7001#udp协议支持kcp模式。kcp的运行端口,不设置表示禁用。可以与'bind_port'端口一致

kcp_bind_port = 7000# 指定代理将侦听的地址,默认值与bind_addr相同

# proxy_bind_addr = 127.0.0.1# 虚拟主机穿透监听端口指http与https的访问端)

# 注意:http端口和https端口可以与bind_port相同

vhost_http_port = 80

vhost_https_port = 443# 为虚拟主机http服务器响应头超时(秒),默认是60秒

# vhost_http_timeout = 60# 客户端地址与端口

dashboard_addr = 0.0.0.0

dashboard_port = 7500# 客户端账户

dashboard_user = admin

dashboard_pwd = admin# frp日志记录路径

log_file = ./frps.log# 日志记录级别(trace, debug, info, warn, error)

log_level = info

# 日志保存的天数,默认3天

log_max_days = 3# 身份验证令牌

token = 12345678# 客户端与服务端连接心跳检测,默认值为90

# heartbeat_timeout = 90# 允许客户端使用的穿透端口,不设置则全部允许

allow_ports = 2000-3000,3001,3003,4000-50000# 在每个代理pool_count将变更为max_pool_count如果他们超过最大值

max_pool_count = 5# 单个客户端允许建立的穿透服务,0为不限制

max_ports_per_client = 0#如果subdomain_host不为空,则可以设置子域时类型是HTTP或HTTPS在FRPC的配置文件

#子域名测试时,路由使用的主机是test.frps.com

subdomain_host = frps.com# tcp流多路复用(可以理解为优化传输) ,如果使用tcp stream multiplexing,则默认为true

tcp_mux = true3.frpc.ini(客户端)详细配置文件解释说明

[common]

#服务端的访问地址(可用ip或者域名)。

server_addr = 0.0.0.0

##服务端用于穿透的端口,与服务端保持一致。

server_port = 7000# 日志记录路径

log_file = ./frpc.log# 日志记录级别(trace, debug, info, warn, error)

log_level = info# 日志保存的天数,默认3天

log_max_days = 3# 身份验证令牌

token = 12345678# frpc客户端管理界面配置

admin_addr = 127.0.0.1

admin_port = 7400

admin_user = admin

admin_pwd = admin# 连接池,连接将提前成立,默认值是零

pool_count = 5# tcp数据流多路复用,默认开启,服务端客户端需要保持一致

tcp_mux = true#您的代理名称将更改为{user}。{proxy}

user = your_name# 失败重连,默认为true

login_fail_exit = true# 服务端与客户端通信协议,支持tcp\upd

protocol = tcp# if tls_enable is true, frpc will connect frps by tls

tls_enable = true#指定一个dns服务器,所以frpc将使用它而不是默认值

# dns_server = 8.8.8.8#您要开始的代理名称除以','

#默认为空,意味着所有代理# start = ssh,dns#客户端向服务端心跳检查间隔与超时时间

heartbeat_interval = 10

heartbeat_timeout = 90##############以上为客户端服务的公共信息配置区域###########################具体的穿透服务功能启用(表示你要使用frp的那个功能)##############

[ssh]

#穿透类型

type = tcp

#需穿透服务本地访问地址

local_ip = 127.0.0.1

#需穿透服务本地访问端口

local_port = 22

#是否使用通讯加密,默认false

use_encryption = false

#是否使用通讯压缩,默认false

use_compression = false

#穿透后外网访问端口。

remote_port = 6001[dns]

type = udp

local_ip = 114.114.114.114

local_port = 53

remote_port = 6002

use_encryption = false

use_compression = false#http或者https模式主要针对于虚拟主机,访问的取决于frps.ini文件中的vhost_http_port设置

[web01]

type = http

local_ip = 127.0.0.1

local_port = 80

use_encryption = false

use_compression = true

#虚拟主机访问账户密码设置,如果不设置的话。自己通过地址即可访问。

http_user = admin

http_pwd = admin

# if domain for frps is frps.com, then you can access [web01] proxy by URL http://test.frps.com

#如果你的frps域名是yourdomain.com,那么你可以通过web01.yourdomain.com 来访问web01这个穿透服务。

subdomain = web01

#自己定义域名

custom_domains = yourdomain.com

#locations 仅适用于HTTP类型

locations = /,/pic

# http重定向地址

host_header_rewrite = example.com

# http请求文件头

header_X-From-Where = frp

health_check_type = http

# FRPC将发送GET HTTP请求“/状态”本地HTTP服务

#http http服务返回2xx http响应代码时处于活动状态

health_check_url = / status

health_check_interval_s = 10

health_check_max_failed = 3

health_check_timeout_s = 3[web02]

type = https

local_ip = 127.0.0.1

local_port = 8000

use_encryption = false

use_compression = false

subdomain = web02

custom_domains = web02.yourdomain.com[plugin_unix_domain_socket]

type = tcp

remote_port = 6003

#如果插件被定义,local_ip和LOCAL_PORT是无用

plugin = unix_domain_socket

#前缀PARAMS“plugin_”该插件需要

plugin_unix_path = /var/run/docker.sock[plugin_http_proxy]

type = tcp

remote_port = 6004

plugin = http_proxy

plugin_http_user = abc

plugin_http_passwd = abc[plugin_socks5]

type = tcp

remote_port = 6005

plugin = socks5

plugin_user = abc

plugin_passwd = abc[plugin_static_file]

type = tcp

remote_port = 6006

plugin = static_file

plugin_local_path = / var / www / blog

plugin_strip_prefix = static

plugin_http_user = abc

plugin_http_passwd = abc[secret_tcp]

#如果类型是秘密tcp,则remote_port是无用的

#想要连接本地端口的人应该使用stcp代理部署另一个frpc,并且role是visitor

type = stcp

# SK用于身份验证的访客

sk = abcdefg

local_ip = 127.0.0.1

local_port = 22

use_encryption = false

use_compression = false# FRPC的用户应该在这两个STCP服务器和STCP游客一样

[secret_tcp_visitor]

# FRPC作用访客- >FRPC角色服务器

role = visitor

type = stcp

#您要访问的服务器名称

server_name = secret_tcp

sk = abcdefg

#将此地址连接到访问者stcp服务器

bind_addr = 127.0.0.1

bind_port = 9000

use_encryption = false

use_compression = false[p2p_tcp]

type = xtcp

sk = abcdefg

local_ip = 127.0.0.1

local_port = 22

use_encryption = false

use_compression = false[p2p_tcp_visitor]

role = visitor

type = xtcp

server_name = p2p_tcp

sk = abcdefg

bind_addr = 127.0.0.1

bind_port = 9001

use_encryption = false

use_compression = false